Dass Technik niemals 100%tig sicher ist, wissen die meisten. Eine bekannte Methode, um an sensible Daten zu kommen ist die Rowhammer-Methode, die seit 2014 existiert. Die Forscher der ETH Zürich haben in einem Bericht kürzlich über die Gefährdung durch AMDs Zen 2 & 3 CPUs veröffentlicht.

Doch vorab, was ist Rowhammer? Bei einem Rowhammer-Angriff handelt es sich um eine Methode, bei der man die Bits im dynamischen Arbeitsspeicher tauschen kann, aufgrund dass die Speicherzellen so dicht beieinander sind und sie deshalb den Zustand der benachbarten Zelle annehmen. Es kommt zu so einem sogenannten Bit Flip und das Ganze kann ohne Schreibzugriff geschehen und dadurch ist es möglich Sicherheitsvorkehrungen zu umgehen und auszunutzen.

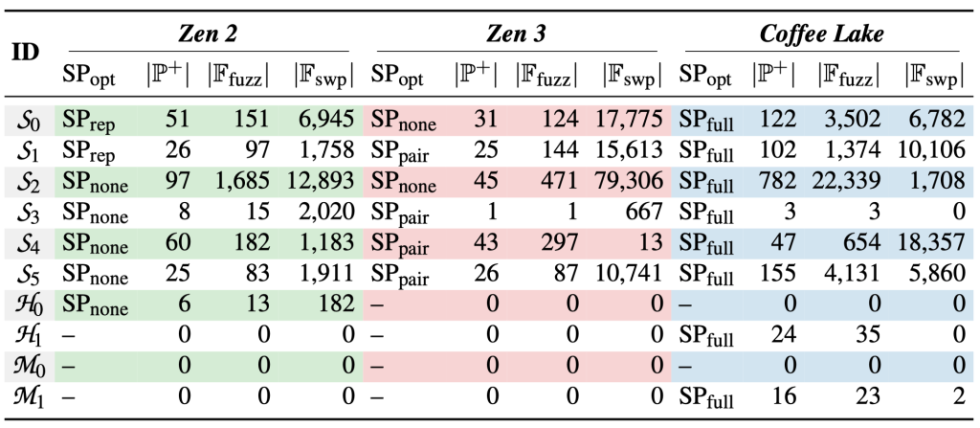

Die ETH Zürich hat neben Intel-Chips, die ebenfalls anfällig dafür sind, AMDs Zen 2 & 3-Chips getestet, mit Zenhammer, eine neue Rowhammer-Version. Hierbei hat man 10 verschiedene DDR4-Speicherriegel der Hersteller Samsung, Micron und SK Hynix verwendet. Was dann aufgefallen ist, ist unglaublich. Man konnte nachweisen, dass 7 Zen 2 und 6 Zen 3-CPUs anfällig waren dafür. Nur Intels Coffee Lake-CPUs schneiden noch schlechter ab. Davor erzählte man immer, dass AMD-Chips nicht anfällig dafür wären. Hier begründet die ETH Zürich, dass sich schlicht und einfach zu wenige Personen damit beschäftigt haben.

Von AMD gab es allerdings bereits eine Stellungnahme und man arbeitet bereits an einer Problemlösung. Nach einer weitreichenden Untersuchung wird ein Update folgen. Wann es so weit ist, ist nicht bekannt. Zudem empfiehlt AMD, den DRAM- oder Systemhersteller zu kontaktieren, um die Anfälligkeit für diese neue Rowhammer-Variante zu ermitteln. Allerdings verweist man ebenfalls auf bereits vorhandene Maßnahmen, um gegen so einen Angriff entgegenzuwirken.

Was noch interessant ist, dass man es sogar geschafft hat einen DDR5-Speicherriegel zu knacken. Dies ist der erste öffentliche Bericht über DDR5-Bit-Flips auf Standardsystemen. Allerdings erwähnte man auch, dass es nur bei einem von 10 funktioniert hat und es erst weitere Untersuchungen dafür benötigt.

Quelle: Comsec

5 Antworten

Kommentar

Lade neue Kommentare

Veteran

Mitglied

Urgestein

Mitglied

Urgestein

Alle Kommentare lesen unter igor´sLAB Community →