Intel musste unlängst noch einen weiteren, spekulativen Fehler bei der Side-Channel-Ausführung in vielen Prozessoren zugeben. Die Schwachstelle betrifft die meisten Prozessor-SKUs des Unternehmens seit 2008, mit Ausnahme der Chips der 8. und 9. Generation, zu denen Intel verlauten ließ, dass sie bereits Hardware-Implementationen gegen diesen Fehler beinhalten würden. Das Problem des Microarchitectural Data Sampling (MDS) ist dabei nur ein weiterer, spekulativer Angriff, der es bösartigen Eindringlingen ermöglichen kann, Code lokal auszuführen, um sensible Daten zu extrahieren, die ansonsten durch die Architekturmechanismen der Intel-Prozessoren geschützt wären.

Laut Intel wurden vier CVEs diesem Fehler in Intels Prozessoren zugeordnet, darunter:

- CVE-2018-12126 Microarchitectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 Microarchitectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 Microarchitectural Load Port Data Sampling (MLPDS)

- CVE-2019-11091 Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

Wesentliche Änderungen am Betriebssystem nötig

Intel ist der Ansicht, dass Microsoft und andere Betriebssystemanbieter, Hypervisor-Anbieter sowie Intel selbst, erhebliche Änderungen in ihrer Software vornehmen müssen, um die Benutzer vor diesem spekulativen Ausführungsproblem zu schützen. Die Lösung beinhaltet das Löschen von Puffern beim Wechsel der Ausführung unterschiedlicher Software. Denn jedes Mal, wenn ein Prozessor beispielsweise von einer Drittanbieteranwendung zu einer anderen, der von einem Windows-Prozess zu einer Drittanbieteranwendung oder sogar von weniger vertrauenswürdigen Windows-Prozessen zu vertrauenswürdigeren wechseln würde, müssten die Puffer gelöscht oder überschrieben werden.

Das Hinzufügen eines so wichtigen Schrittes in der Verarbeitungssoftware würde aber wiederum höchstwahrscheinlich zu einem signifikanten Performanceverlust führen können. Wie groß oder klein dieser ist, bleibt abzuwarten, aber die Wahrscheinlichkeit dafür, dass es spürbare Einbrüche geben könnten, ist sehr hoch und nicht von der Hand zu weisen.

Intel empfiehlt, Hyper Threading zu deaktivieren – mit Einschränkungen

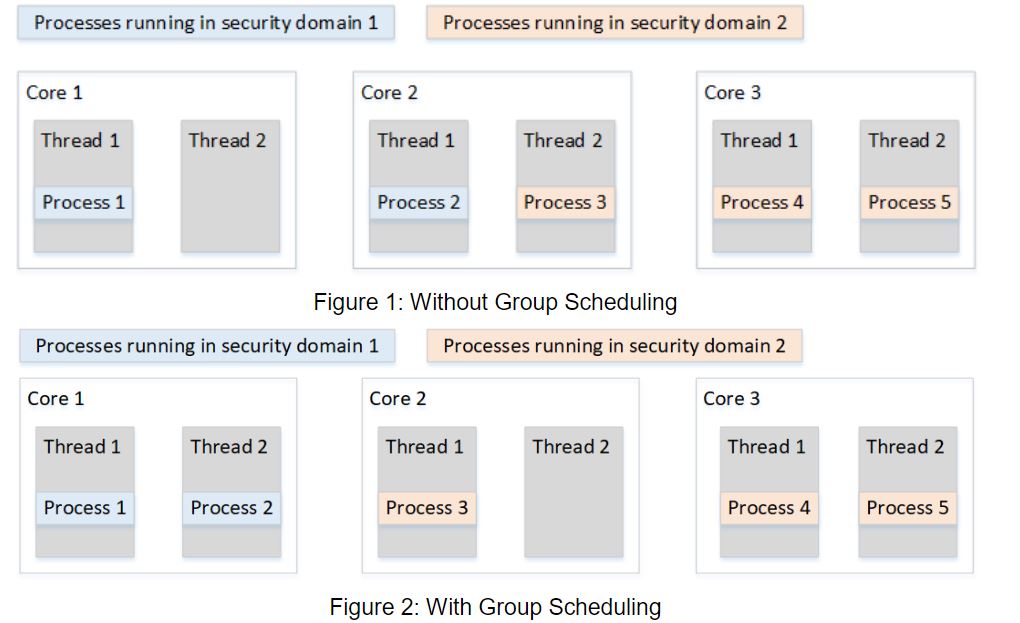

Das Unternehmen gab in seinem Whitepaper zu, dass die Software-Präventionen einen erheblichen Einfluss auf die Funktionsweise von HT haben werden. Die Threads benötigen ein höheres Maß an Isolation untereinander, und sie können keine dann auch Prozesse aus verschiedenen Sicherheitsdomänen mehr ausführen. Threads aus verschiedenen Sicherheitsdomänen werden einfach ungenutzt bleiben und somit zu verschwendeter Rechenleistung führen.

Es scheint mittlerweile, dass mit jedem neu aufgetauchten spekulativen Ausführungsangriff Intels Hyper Threading entweder weniger sicher oder eben langsamer wird. Intel selbst scheint sich in letzter Zeit von Hyper-Threading auf einigen seiner besten CPUs zu entfernen (wir erinnern hier mal an die aktuellen 6-Kerner ohne HT), selbst angesichts der Konkurrenz von AMD mit sowohl höherer Kernanzahl als auch gleichzeitiger Multithreading-(SMT)-Unterstützung zu ähnlichen oder niedrigeren Preisen. Wir haben uns seinerzeit bereits gefragt, warum Intel eine solche Strategie fährt und wissen nun wohl auch, warum.

Intel hat lange mit sich gerungen, eine Deaktivierung von HT als (temporäre) Lösung zu akzeptieren, wenn es ein fürs andere Mal bei der Entdeckung bereits bekannt gewordener CPU-Fehler gefordert wurde, aber in einem Whitepaper erklärte das Unternehmen mittlerweile auch, dass die Deaktivierung von HT insgesamt als Schutz vor MDS-Angriffen gerechtfertigt sein kann (aber nicht muss).

Trotz all dieser Nachteile erwähnte Intel im Whitepaper allerdings auch, dass Software-Lösungen und Patches dringend empfohlen werden, obwohl die Schwachstellen selbst nur als gering bis mittelstark eingestuft werden. Intel markte aber auch an, dass zukünftige Prozessoren MDS-Methoden nutzen werden, die bereits in der Hardware möglich sind. Einige der aktuellen Chips des Unternehmens könnten auch ähnliche Eingriffe ermöglichen, allerdings erst nach dem Laden eines speziellen Mikrocode-Updates. Mit anderen Worten: man werden sich darauf verlassen müssen, dass der Motherboard- oder Laptop-Hersteller einem dieses Update liefert, bevor man von dieser Maßnahme überhaupt profitieren können wird.

Allerdings hat Intel mittlerweile auch klargestellt, dass man nicht jedem empfiehlt, Hyper-Threading per se zu deaktivieren, sondern dass einige von Intels Kunden die Option je nach ihren Sicherheitsanforderungen in Betracht ziehen sollten. Hier zitieren wir Intel mal wörtlich:

Sobald diese Updates installiert sind, kann es für einige Kunden durchaus sinnvoll sein, zusätzliche Schritte in Betracht zu ziehen. Dazu gehören Kunden, die nicht garantieren können, dass vertrauenswürdige Software auf ihren Systemen läuft und Simultaneous Multi-Threading (SMT) verwenden. In diesen Fällen sollten Kunden überlegen, wie sie SMT für ihre jeweilige(n) Arbeitslast(en) einsetzen, sich von ihren OS- und VMM-Softwareanbietern beraten lassen und das Sicherheitsbedrohungsmodell für ihre jeweilige Umgebung festlegen. Da diese Faktoren je nach Kunde sehr unterschiedlich sein werden, empfiehlt Intel nicht, Intel® HT zu deaktivieren, und es ist wichtig zu verstehen, dass dies allein keinen Schutz vor MDS bietet.

Google scheint einer dieser ausgewählten Kunden zu sein, der das Risiko, HT aktiviert zu halten, für einfach zu groß hält. Das Unternehmen hat auf der Chromium-Seite veröffentlicht, dass HT in der Chrome OS Version 74 deaktiviert wird:

Zum Schutz der Benutzer deaktiviert Chrome OS 74 standardmäßig Hyper-Threading. Für die Mehrheit unserer Anwender, deren Arbeitsabläufe überwiegend interaktiv sind, reduziert dies das Sicherheitsrisiko von MDS ohne spürbaren Verlust der Reaktionsfähigkeit. Chrome OS 75 wird zusätzliche Abschwächungen enthalten.

Betroffene Prozessoren

Praktisch alle Chips von Intel, beginnend mit der Nehalem-Architektur (eingeführt 2008, vor 11 Jahren) und neuer, mit Ausnahme des Whiskey Lake (ULT refresh), Whiskey Lake (Desktop) sowie der Atom- und Knights-Architekturen, sind von den MDS-Schwachstellen betroffen.

Was uns das sagt, ist nicht nur, dass es jetzt mehrere spekulative Ausführungsangriffe auf Intels Prozessoren gibt ( oder dass noch mehr kommen werden), bis Intel eine bedeutendere Überarbeitung seiner Architektur durchführt, sondern dass die meisten dieser bereits existierenden Chips wahrscheinlich wohl nie gegen diesen und andere Fehler gepatcht werden. Motherboard- und Laptop-OEMs neigen dazu, nur ihre neuesten Produkte zu aktualisieren, so dass die Mehrheit der in den letzten 11 Jahren verkauften Systeme wahrscheinlich anfällig bleiben wird.

Diejenigen, die die Patches erhalten, sollten sich auch nicht unbedingt für so viel glücklicher halten, da der Performanceverlust nach dem Anwenden der Patches erheblich sein könnte. Diejenigen, die die neuen Intel-Chips ab Whiskey Lake Refresh und später kaufen, sollten einen viel geringeren Leistungsverlust erwarten können, zumindest bis ein neuer spekulativer Ausführungsangriff auftritt, der die neuen Minderungsmaßnahmen erneut umgehen kann. Intel hat auf seiner Website weitere Informationen über die MDS-Fehler, einschließlich der Anleitung zum Abrufen der Software-Patches, bereitgestellt.

Quellen: Tom’s Hardware, Intel, Google

Kommentieren