Die Programmschritte

Laden wir nun folgende Projektdateien herunter. Sie entstammen vom Entwickler „Spacehuhn“, so viel Ehre muss sein. Link: https://rebrand.ly/wifijammercode

Extrahieren wir nun die heruntergeladene Datei…

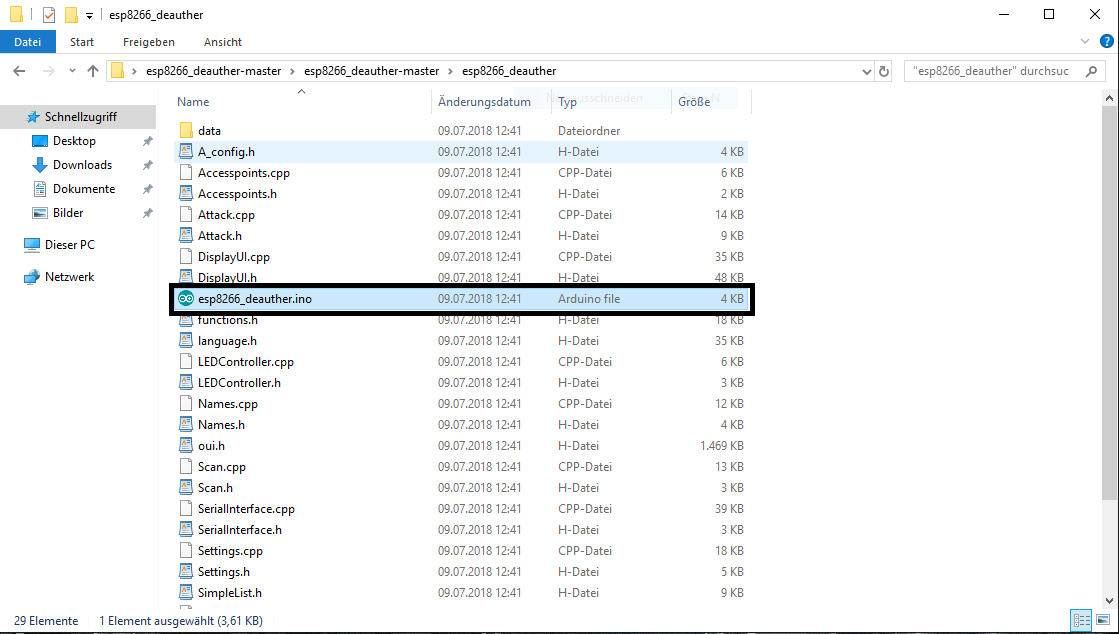

…und öffne den Pfad: esp8266_deauther-master>esp8266_deauther in Ardunio.

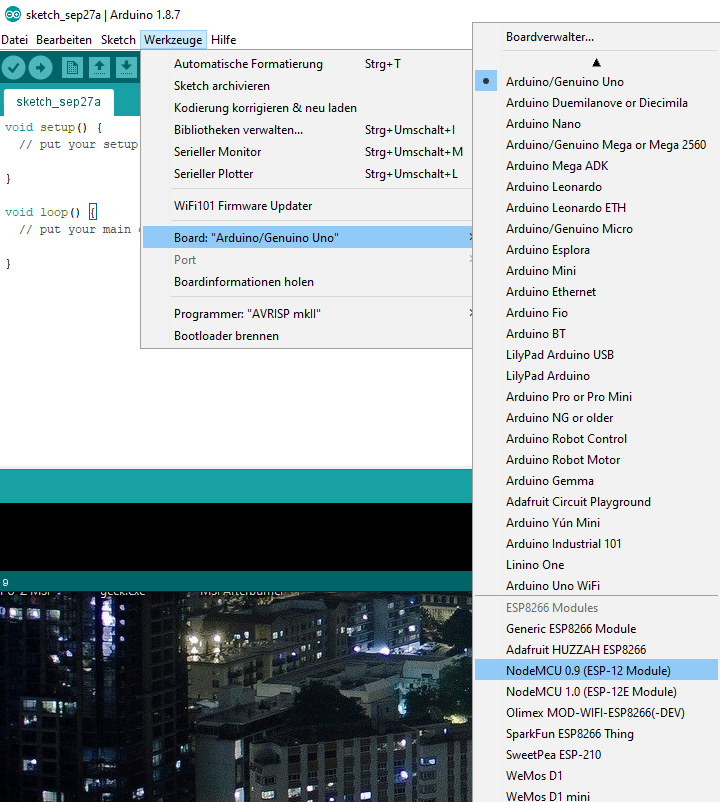

Wählen wir nun die betreffende ESP8266-Platine unter „Extras> Platine“. Ich habe z.B. NodeMCU 0.9 verwendet, aber man kann auch NodeMCU 1.0 oder das Generic ESP8266 Modul versuchen. Eines von denen sollte funktionieren.

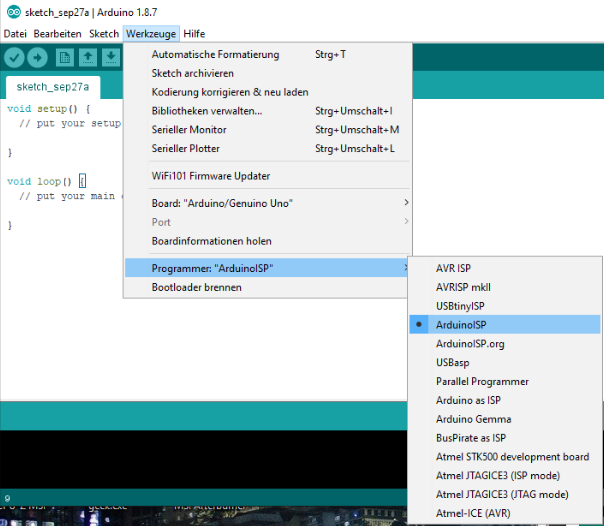

Suchen wir nun den Programmierer unter: „Tools> Programmer> ArduinoISP“

Wählen wir nun unter „Extras> Port“ den richtigen Port des Mikrocontrollers aus. Wenn kein Port angezeigt wird, muss man die Treiber möglicherweise neu installieren.

Und den Upload natürlich nicht vergessen! Dieser versteckt sich als kleiner Pfeil in der oberen linken Ecke.

Einschalten und Inbetriebnahme

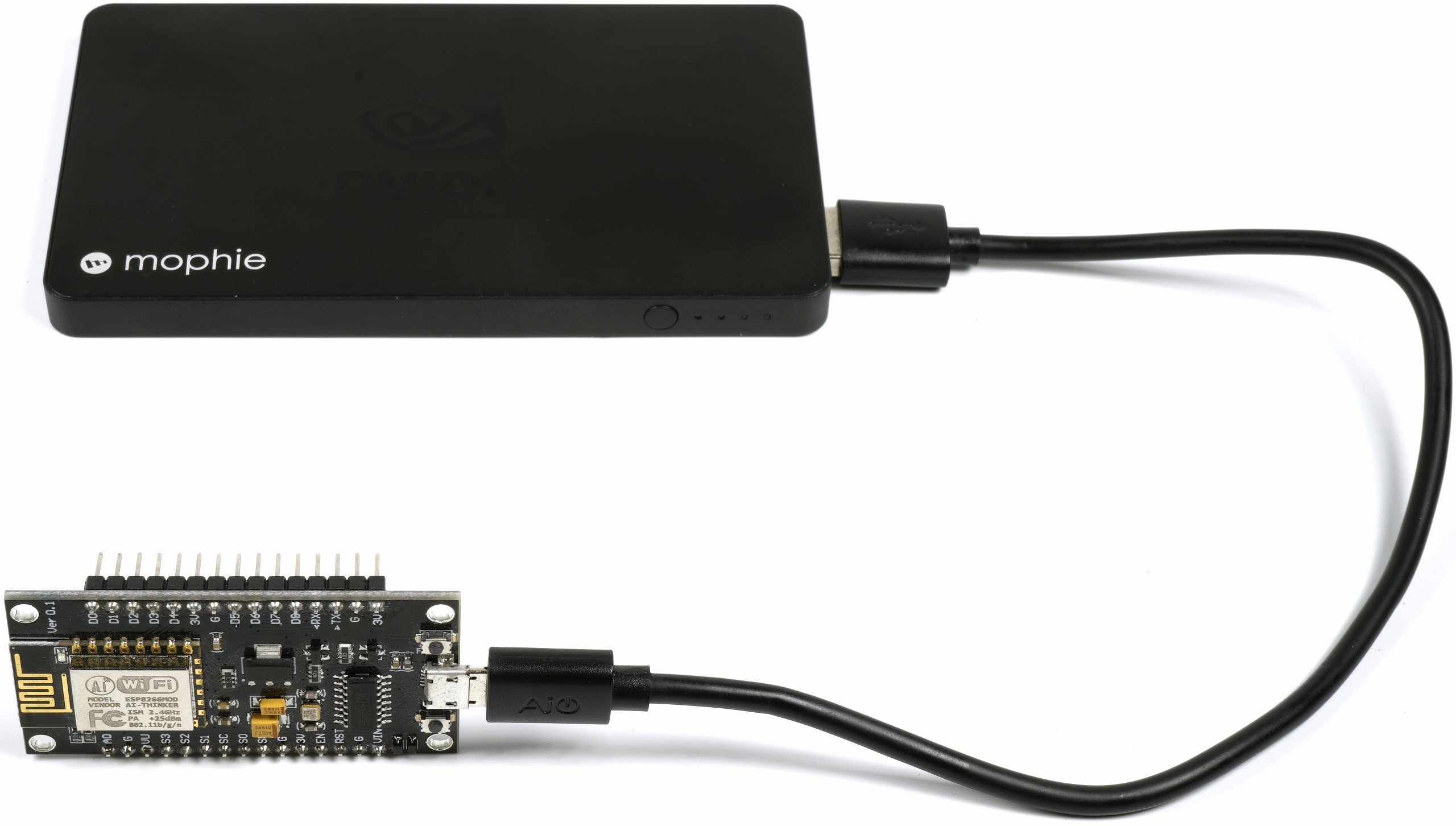

Um das Tool zu verwenden, muss es mit einer Stromquelle von 5v und 1A Stromausgang per Mikro-USB-Kabel verbunden werden. Dies kann per Handyladegerät oder Powerbank erfolgen.

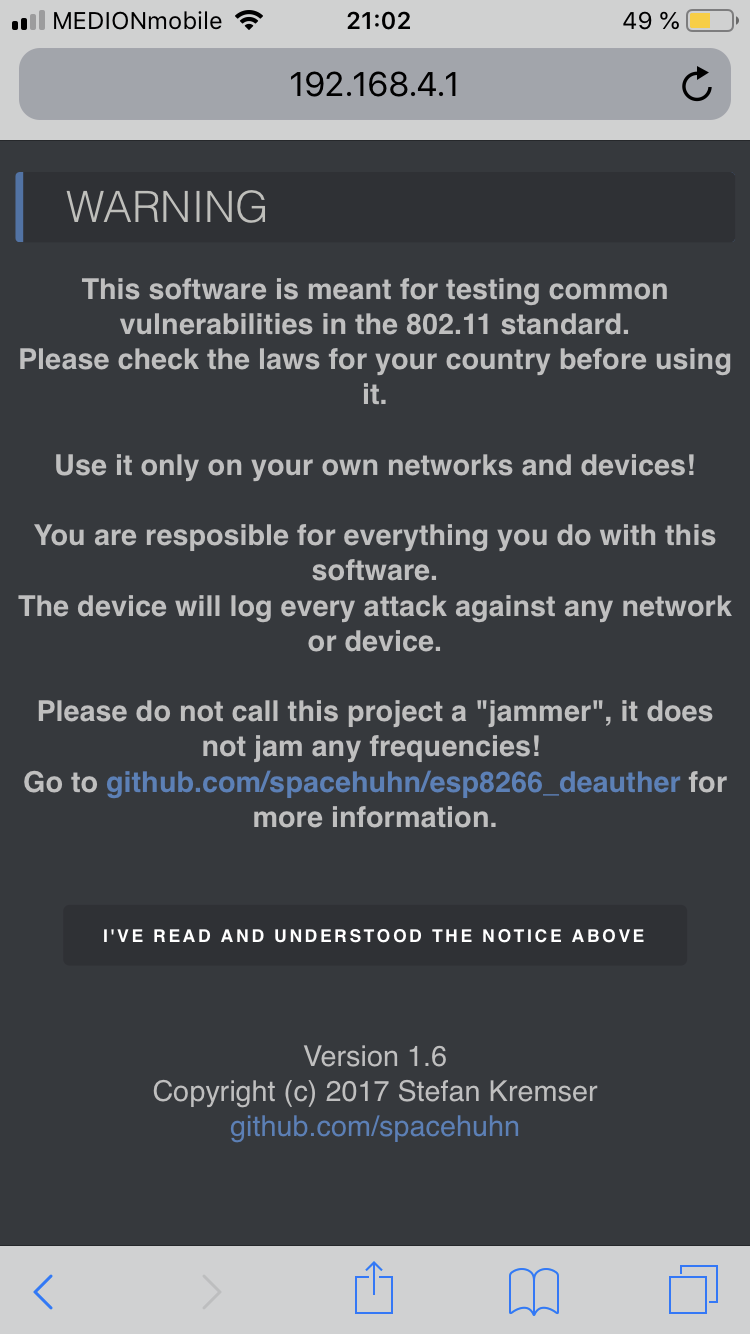

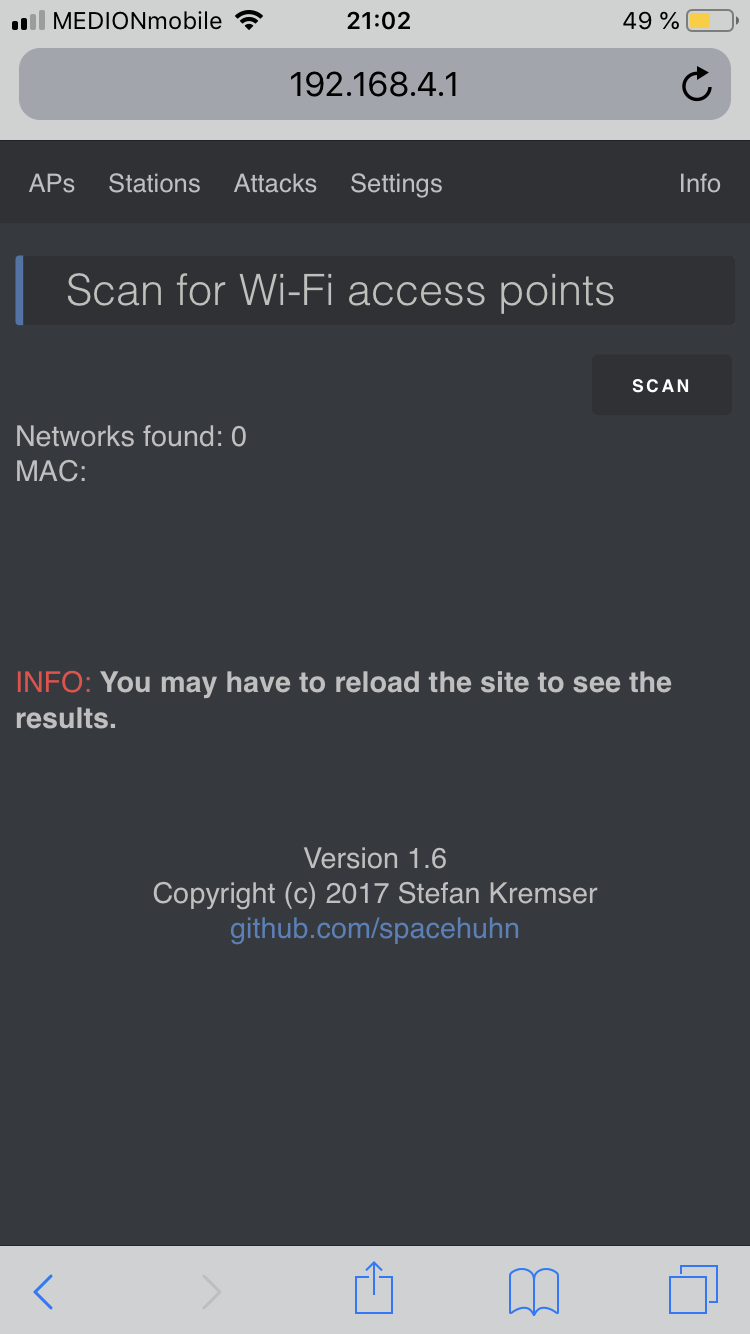

Nun kann das Gerät per Handy oder PC gesteuert werden. Man verbindet sich mit dem Netz des ESP8266. Das Passwort lautet killwifi und kann jederzeit geändert werden. Öffnen wir danach den Browser und geben in der Suchzeile die IP-Adresse 192.168.4.1 ein. Bitte auch die Sicherheitshinweise lesen!

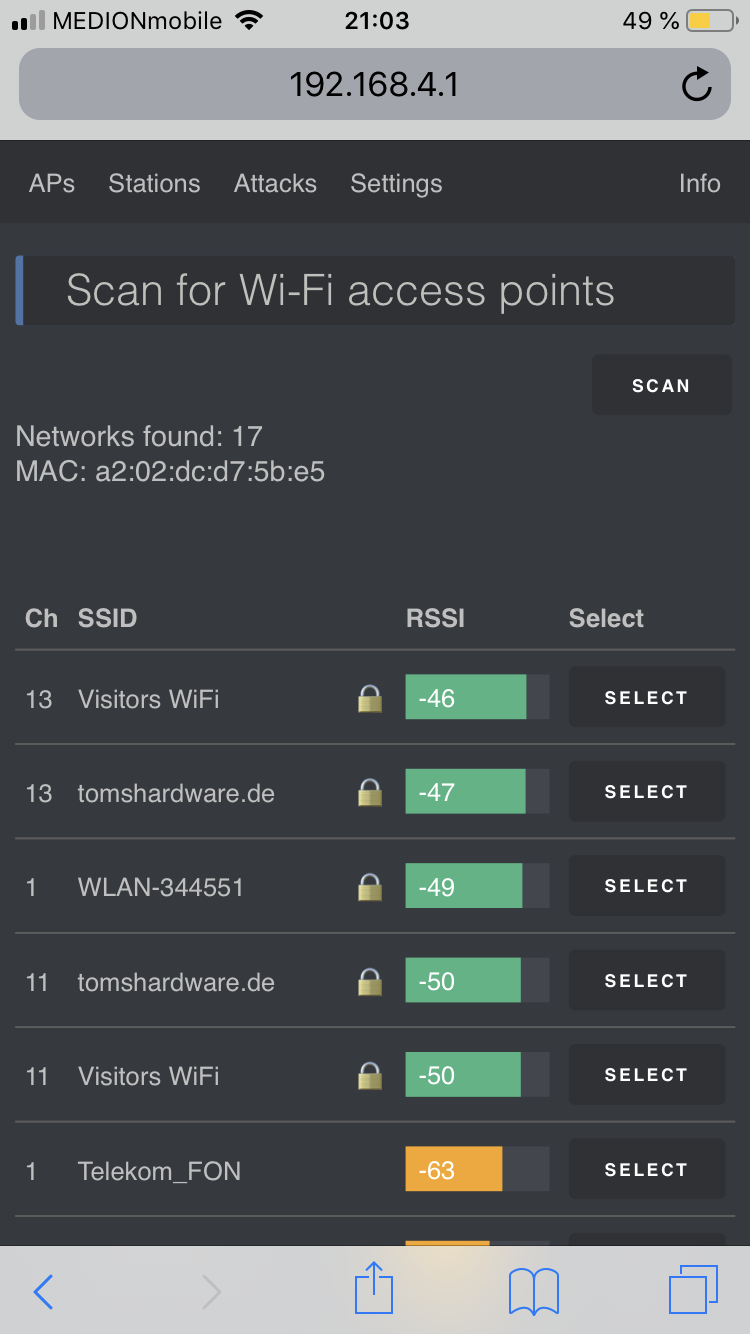

Nun kann man nach seinen eigenen(!) Netzwerken suchen und diese mit verschiedenen Angriffsmöglichkeiten auf die Sicherheit testen.

Selbstverständlich testen wir nur unser eigenes Netzwerk und es ist sicher nicht schwer zu erraten, welches das ist:

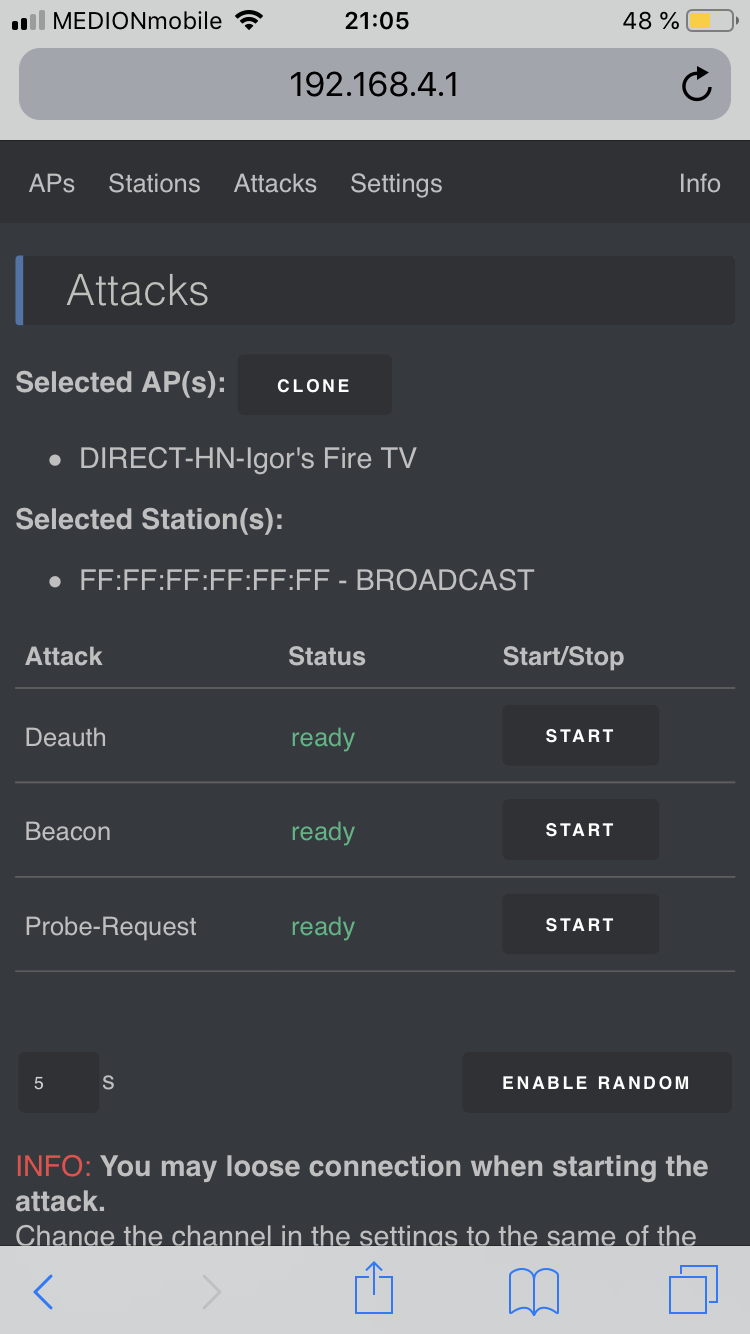

Welche Angriffsmöglichkeiten gibt es?

Insgesamt verfügt der Jammer über drei Angriffsmöglichkeiten: Deauthentication, Beacon-Flood und das Klonen von Netzwerken. Dabei können Clients vom Netzwerk ausgeschlossen oder ganze Netzwerke gefälscht und geklont werden. Als Beacons werden kleine, ständig versandte Datenpakete im Wireless Local Area Network (WLAN) bezeichnet. Mögliche WLAN-Scanner werden dabei mit unzähligen Fake-Clients überflutet um den Jammer nicht auffliegen zu lassen.

Während unsere Fritz!Box mit dem neuesten Fritz!OS sicher ist, versagten ein älterer Speedport-Router der Telekom, Router von Trendnet und Linksys, sowie ein gewisses Amazon-Gerät. Ich werde bewusst keine einzelnen Gerätenamen nennen, denn genau das wäre ja schon wieder Beihilfe zum Stören der Nachbarn. Hier darf und muss man sich lediglich selbst testen, je nach Hardwareausstattung.

Sollten Angriffspunkte erkannt werden, dann hilft nur ein mögliches Firmwareupdate oder der Tausch des Gerätes. Zumindest sollte man nicht tiefenentspannt warten, bis man selbst zum Opfer wird. Ansonsten würde ich mich natürlich auch über eine rege Diskussion zum Thema Netzwerksicherheit freuen!

Kommentieren